自社のWebセキュリティ対策に不安のある方向けに、Webセキュリティの概要を解説した上で、サイバー攻撃の手口や基本的なWebセキュリティ対策について紹介します。また、常に大きなリスクと隣り合わせであるクレジットカード事業に特化したWebセキュリティ対策についても紹介します。

Webセキュリティとは

Webセキュリティとは、自社のWebサイトやWebシステムなどを外部の脅威から守ることをいいます。詳細は後述しますが、具体的な方法としては、「ファイアウォールの活用」「Webサイトの常時SSL化」「ソフトウェアのアップデート」などがあります。

コンピュータやインターネットの普及が大きく進んだ現代では、多くの企業が独自にWebサイトやWebシステムを構築・運用しています。それは裏を返せば、サイバー攻撃を企む者の活動の場が広がっていることも意味します。

インターネットにつながっているWebサイトやWebシステムなどは、常にさまざまな脅威に晒されています。

- コーポレートサイトが改ざんされて、業務の一部を数時間停止させてしまった

- ネットショップのデータベースから顧客情報が流出してしまった

- セキュリティ事故の復旧作業に追われて従業員が深夜まで帰れなかった

インターネットがビジネスインフラの一部となった現代、上記のような事態に発展しないよう、企業はWebセキュリティにしっかりと取り組む必要があります。

Webセキュリティ対策の重要性

警察庁によると、企業・団体などが受けた国内のランサムウェア被害は、令和3年中に警察庁に報告された件数が146件(上半期61件、下半期85件)でした。令和2年下半期の21件から右肩上がりで増加しています。件数だけで見れば146件中49件が大企業で、中小企業が79件、団体等が18件で、被害の対象は事業者の規模や業種を問わず、大企業のみならず中小企業や団体にも被害がおよんでいます。

(参照元:https://www.npa.go.jp/publications/statistics/cybersecurity/data/R03_cyber_jousei.pdf)

ロシアとウクライナで発生した戦争において、情報戦としてハッカー集団が行ったサイバー攻撃などに注目が集まりましたが、日本においても他人事ではありません。2022年には、ロシアを支持するハッカー集団「KILLNET」が、日本政府に対して宣戦布告を表明し、政府運営の行政ポータルサイト、東京メトロやクレジットカード会社のWebサイトなどを攻撃したと主張しました。当時発生したアクセス障害に対して、関与している可能性があるといわれています。

こうした近年の情勢を踏まえると、Webセキュリティは企業にとって重要な経営課題のひとつです。しかし、現場従業員のITスキル不足や予算との兼ね合いなどから、後回しにされてしまうケースが少なくありません。

Webセキュリティに取り組むこと自体が大きなコストがかかることですが、セキュリティ事故が起きてしまったときの損失はその比ではありません。「不正アクセスによるWebサイト改ざん」と「顧客情報流出による信頼の低下」という2つの観点から、セキュリティ対策の重要性を改めて理解しましょう。

不正アクセスによるWebサイト改ざん

Webサイト改ざんとは、勝手にWebサイトの内容を書き換えられたり、悪意のあるプログラムを埋め込まれたりすることです。

多くの企業はWebサイトを使ってブランディングやマーケティングを目的とした情報発信や、自社製品のインターネット販売、問い合わせ対応、採用活動などを行っています。自社サイトが改ざんされてしまうと、Web上での活動は復旧まで停止せざるを得なくなることがほとんどです。復旧作業や生じたトラブルの問い合わせ対応に多くの時間を取られ、通常業務が滞りがちになります。

その結果、機会損失などによる売上低下、信用失墜による株価の下落や顧客離れが進んでしまうこともあるでしょう。復旧作業が長引くと、損失はさらに膨れ上がります。また、改ざん被害を受けた自社サイトにアクセスした利用者が二次被害でマルウェアに感染すると、意図せずに自社が加害者になってしまう恐れもあります。

顧客情報流出による信頼の低下

多くの企業が、社名・個人名、住所、連絡先、クレジットカード情報、取引履歴といった顧客情報をコンピュータで管理していますが、サイバー攻撃を受けるとその顧客情報が外部に流出してしまうことがあります。

顧客情報が流出してしまうと、企業としての信頼性やブランドイメージが崩れていきます。業績悪化も避けられず、失った信頼を取り戻すには多大な時間と労力がかかります。

被害を受けた個人あるいは企業に対して損害賠償金を支払う可能性も出てきます。顧客情報流出の内容や規模によっては、事業に関連した免許の停止・取消、行政指導による業務停止などの処分を受ける可能性もあります。

Webセキュリティは安易に後回しにしてはいけません。サイバー攻撃についての知識を深めて被害に遭わないための取り組みを進める必要があります。

サイバー攻撃の種類

サイバー攻撃とは、悪意を持った第三者が何らかの方法で企業などのコンピュータネットワーク内にアクセスし、攻撃を仕掛けることです。

その目的としては、重要情報の取得、金銭の詐取、企業競争力の弱体化、技術力の誇示、自己満足などがあげられます。サイバー攻撃を仕掛ける者としてよくあるのは犯罪グループ、産業スパイ、特定の企業に個人的な恨みがある人、プロのIT技術者などです。

以下では、特に有名なサイバー攻撃の手口を4つ紹介します。

SQLインジェクション

SQL(Structured Query Language)とは、データベースを操作する際に使用する言語のひとつで、多くのWebサイト・Webシステムで用いられています。SQLインジェクション(SQL Injection)とは、SQLを用いてデータベースを不正に操作するサイバー攻撃のことです。

たとえば、問い合わせフォームや会員登録フォームなどの入力フォームに不正なSQL文を入力することで、データベースにあるデータを盗んだり消去したりします。防止対策が不十分で脆弱性があるWebサイトは攻撃者に狙われやすく、不正操作により情報流出や改ざん被害に遭うリスクが高くなります。

ランサムウェア

ランサムウェア(Ransomware)とは、コンピュータの特定のプログラムを操作不能にしたり、特定のデータファイルを暗号化したりした上で、元の状態に戻すことと引き換えに金銭を要求するサイバー攻撃のことです。ランサムウェア自体は以前から存在しますが、近年は特に攻撃の手口が巧妙になり大きな脅威となっています。

金銭のやりとりには、現金ではなく、「足がつきにくい」「やりとりが便利」といった理由から、仮想通貨が指定されることが多いようです。攻撃者の要求通りに金銭を支払ったとしてもファイルなどが元に戻る保証はありません。その上、近年では窃取した情報を公開するという脅しが加わった手口も確認されています。ランサムウェアに暗号化されたファイルを元に戻すのも非常に困難なため、あらかじめ対策を講じておくことが重要です。

なお、ランサムウェアという用語は、Ransom(身代金)とSoftware(ソフトウェア)を組み合わせた造語です。

クロスサイトスクリプティング(XSS)

クロスサイトスクリプティング(Cross Site Scripting)とは、SNSや電子掲示板など誰でも書き込みができるサイトに不正なスクリプト(簡易的なプログラムのこと)付きのリンクを張り、そのリンクをクリックさせることで、遷移先のサイトでその不正なスクリプトを実行させるサイバー攻撃のことです。

遷移先のサイトにはログインフォームや会員登録フォームなどが設置されていることが多く、そこでIDやパスワード、住所、クレジットカード情報といった個人情報を入力してしまうと、その情報が盗まれてしまいます。

なお、クロスサイトスクリプティングは、一般的に、「CSS」ではなく「XSS」と表記されます。これは、Webページのデザインを設定する際に使用する言語、CSS(Cascading Style Sheets)と区別するためです。

ブルートフォースアタック

ブルートフォースアタック(Brute Force Attack)とは、考えられる全てのパターンのパスワードを試しながら、システムへのログインを試みるサイバー攻撃のことです。総当たり攻撃と呼ばれることもあります。

ブルートフォースアタックは、全てのパターンを試すという、とても単純な手法ではありますが、手間をかけさえすればいずれ正解にたどりつく確実性のある手法です。また、全てのパターンを人間が試すのは困難ですが、実際には専用のプログラムを用いて行うため、数分でログインされてしまう場合があります。

システムにログインされれば、ほかのサイバー攻撃と同様にWebサイトの改ざんや個人情報の漏洩などの被害に遭う恐れがあります。

フィッシング

フィッシング(Phishing) とは、ショッピングサイトや金融機関など実在する企業・団体を騙ってメールやSMSを送信し、受信者に偽のWebサイトにアクセスさせて個人情報を詐取する攻撃のことです。フィッシング詐欺とも呼ばれます。

誘導先の偽のWebサイトは本物そっくりに作られており、アクセスした人は不審に思わないまま、ログインIDやパスワード、クレジットカード番号、口座番号、暗証番号、住所、氏名などの個人情報などを入力してしまいます。詐取された情報を利用して本人になりすまし、クレジットカードの不正利用や預金の不正引き出し、アカウントへの不正アクセスなどが行われる恐れがあります。

Dos/DDos攻撃

Dos(読み:ドス)攻撃(Denial of Service attack)とは、Webサイトやサーバをターゲットにし、処理ができないほどの過剰なアクセスやデータを意図的に送りつけることで負荷をかけ、サーバダウンなどの被害を与えるサイバー攻撃です。DDos(読み:ディードス)攻撃(Distributed Denial of Service attack)とは、ターゲットに対してDos攻撃を複数のコンピュータで実行することで、さらに高い負荷をかける攻撃を指します。

特定企業への嫌がらせやいたずらのために実行されることが多いですが、企業サイトがサーバダウンしてしまうと、サービス停止により経済的損失を被ったり、社会的信用低下を招いたりする恐れがあります。さらには、別サーバの攻撃に利用されるケースもあるため、加害者のような立場に追いやられるリスクもあります。

おすすめの基本的なWebセキュリティ対策

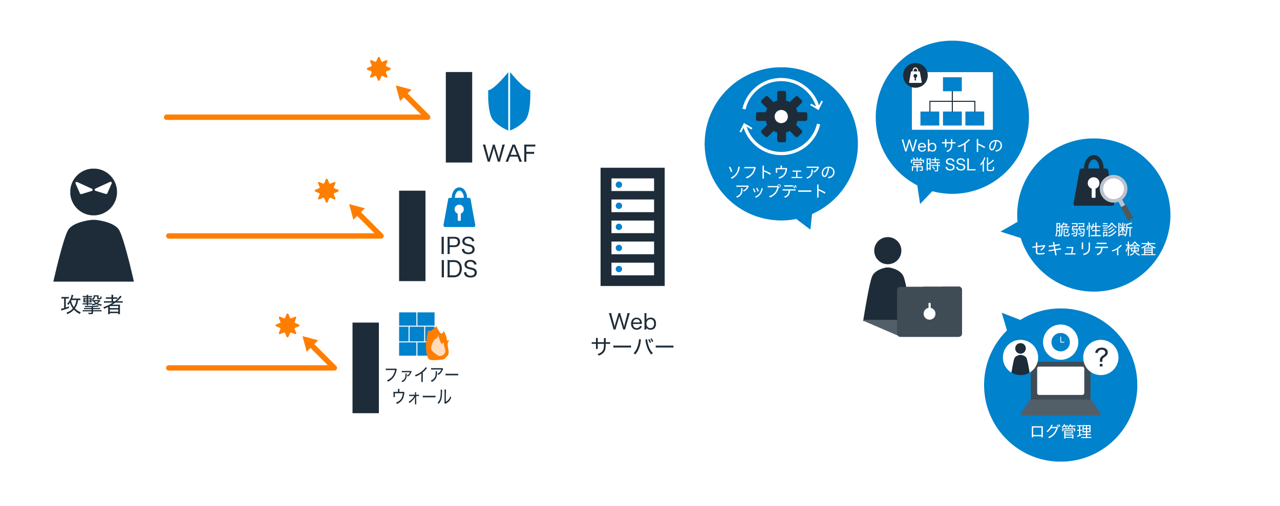

ファイアウォールの活用

ファイアウォール(Firewall)とは、外部ネットワークから自社ネットワークへのアクセスを常時監視しながら、不正なアクセスをブロックするセキュリティシステムのことです。ポート番号やIPアドレス、プロトコルといった情報をもとに、ブロックするかどうかを判断しています。

なお、ファイアウォールは、日本語で「防火壁(火災時に火の拡大を防ぐことを目的として建物に設置される壁のこと)」という意味です。

IPSの活用

IPS(Intrusion Prevention System)とは、外部ネットワークから自社のサーバOSやミドルウェアへのアクセスを常時監視しながら、不正なアクセスをブロックするセキュリティシステムのことです。通信パケットの情報をもとに、ブロックするかどうかを判断しています。

ファイアウォールと似ていますが、チェックするデータや守備範囲は異なります。一般的に、ファイアウォールとIPSは、お互いに機能を補完しあうような形で導入されます。

WAFの活用

WAF(Web Application Firewall)とは、Webアプリケーションに特化したファイアウォールのことです。ファイアウォールやIPSでは対処できないような、Webアプリケーションレベルの脆弱性を狙った不正なアクセスをブロックできます。

ソフトウェアのアップデート

各ソフトウェアベンダーは常にソフトウェアの脆弱性についてチェックを行っており、脆弱性が見つかった際にはすぐに修正プログラムを作成し、ユーザーに提供してくれます。

ユーザーとしても、速やかにアップデートを行うようにしましょう。そのために重要なのは、自社で使用しているソフトウェアを適切に把握すること、また定期的にベンダー情報をチェックすることです。

なお、サポートが終了したソフトウェアは採用しないことをおすすめします。サポートが終了したソフトウェアは、脆弱性が見つかったとしてもベンダー側は対応してくれません。

Webサイトの常時SSL化

SSL(Secure Sockets Layer)とは、インターネット上のデータ通信を暗号化する仕組みのことです。

従来は、ログインページや決済ページなど、個人情報を入力するページに対してのみSSL化をしていましたが、現在では、全通信をSSL化する常時SSLが主流となりつつあります。常時SSL化に対応しない場合、「保護されていない通信」「安全ではありません」といった表示がブラウザに出るため、非SSLサイトは利用者に信用できないサイトだと判断される原因になります。

Googleも、「安全性の高いWebサイトが上位表示されていたほうがユーザーは安心する」といった考えから、常時SSL化を行っているWebサイトを検索順位の面で優遇するようにしています。

機会損失やサイト離脱を防ぐためにも、常時SSL化を検討するようおすすめします。

SSLの進化版としてTLS(Transport Layer Security)という暗号化の仕組みもあります。仕組みとしてはSSLとほとんど同じですが、双方には互換性がありません。現在ではTLSが採用されている場合が多いものの、名前が普及している都合上まとめてSSL化と呼ばれています。また、SSL/TLSと併記されることも多くあります。

脆弱性診断・セキュリティ検査

脆弱性診断やセキュリティ検査などは定期的に行いましょう。

システム構成やスペックのチェック、疑似攻撃などを行った上で、脆弱性のある部分やセキュリティレベル、優先的に行いたいセキュリティ対策などを提示してくれます。

方法としては、専用ツールを活用する方法やセキュリティベンダーに依頼する方法などがあります。

手軽に使える無料の専用ツールも存在しますが、精度の高い診断は難しい場合もあります。自社のセキュリティ対策の状況などによっては、セキュリティベンダーなどによる人的判断や操作が必要となる可能性も押さえておきましょう。

ログ管理

稼働中のWebアプリケーション、サーバ、ネットワーク、情報システムなどの利用状況・履歴を記録して保管できるのがログ管理機能です。

サイバー攻撃も年々巧妙になってきているため、侵入を防ぐ前提で機能させるセキュリティ対策ソフトやファイアウォールなどの従来の方法では、対処しきれないケースが出てきています。そのため、侵入を前提にした対策が注目されており、その手段のひとつとしてログ管理が利用されています。

ログを収集・管理することで異常検知がしやすくなるセキュリティ効果が見込めます。重要データが外部流出しそうな兆候を早めの察知が可能になること、内部犯行や社員による情報漏えい、インシデントなどの防止、トラブルの早期発見と再発防止にも役立ちます。取得したログを精査することで異常発生の原因調査にも使用可能です。

クレジットカード事業者必見! Webセキュリティ対策

常に大きなリスクと隣り合わせであるクレジットカード事業者については、さらに特別な対応が必要です。ここでは、クレジットカード事業者向けのWebセキュリティ対策を4つ紹介します。

PCI DSS

PCI DSS(Payment Card Industry Data Security Standard)とは、クレジットカード会員情報の安全な取り扱いを目的に策定されたクレジットカード業界のセキュリティ基準です。国際カードブランドのAmerican Express、Discover、JCB、Mastercard、Visaの5社により、2004年に策定されました。

PCI DSSが策定される以前は各ブランドが独自のセキュリティ基準を定めており、クレジットカード事業者は、各ブランドが求める要件に対応する上で大きな負担がかかっていました。また、インターネットの普及により、クレジットカード決済の件数が急増した結果、情報流出や不正使用なども多発するようになりました。これらを受け、国際カードブランド5社が共同で策定した新しいセキュリティ基準がPCI DSSです。

2022年3月に公開されたバージョン4.0では、前バージョン以降に普及した新技術やフィッシング、オンラインスキミングなど新しいサイバー攻撃手法への対応、クラウドサービスへの考え方の整理などの変更点が盛り込まれています。

バージョン3.2.1は2024年3月31日に終了予定のため、その期限までに移行を完了させる必要があります。ただ、技術的に困難な移行や対応負担が重い51の新要件については、2025年3月31日まで猶予が設けられています。猶予期間中はベストプラクティス要件の扱いになっているため、期限までに対応を済ませましょう。

PCI DSSに準拠することで、一定の高い水準を満たしたセキュリティ品質を実現できるようになります。情報流出や不正利用といったセキュリティ事故のリスクが低減されるでしょう。

ただし、その前提として、まずは自社のセキュリティ対策レベルとPCI DSSのセキュリティ要件との差を正確に把握・分析する必要があります。両者のギャップを正しく把握できなければ、効率的なPCI DSS準拠がかなわず、人件費やシステム投資など無駄なコストが発生してしまうからです。

バージョン移行の期限はそれほど長くなく、セキュリティの脆弱性の対策は早いほうが望ましいため、早急な対応が求められます。

3Dセキュア2.0(EMV 3Dセキュア)

3Dセキュアとは、インターネット上でのクレジットカード決済をより安全に行えるよう、Visaが開発した本人認証の仕組みです。3Dセキュアによる認証はVisaだけでなく、American Express、JCB、Mastercardでも採用されており、各ブランドで次のように呼ばれています。

- Visa:Visa Secure

- AMEX:American Express SafeKey

- JCB:J/Secure

- Mastercard : Mastercard SecureCode

従来、インターネット上でのクレジットカード決済は、クレジットカードの番号や有効期限など、クレジットカードに記載されている情報のみで行っていました。これに対し、3Dセキュアに対応したクレジットカードの場合は、カード記載の情報に加えて本人認証が必要です。

本人認証の方法として3Dセキュア 1.0では、ユーザーが設定した固定パスワードなどが用いられていました。そのため、本人でもパスワードを忘れると決済できないことがありました。しかし、3Dセキュア2.0では、スマホアプリやSMSでのワンタイムパスワード、生体認証などが利用できます。

また、3Dセキュア 1.0では認証フローの煩雑さが決済の障害となり、いわゆるカゴ落ち(利用者が決済中に離脱すること)の原因になる面がありました。しかし、2.0からは高リスク時のみ認証を求めるリスクベース認証が採用されています。これにより、カゴ落ちの改善が可能です。

3Dセキュア2.0は、ますます利便性と厳重なセキュリティが両立する仕組みになりました。

セキュリティ面でも、1.0の場合、フィッシング詐欺でID・パスワードが流出すると不正利用されるリスクがありました。しかし2.0では、ワンタイムパスワードや生体認証、QRコード認証などの採用により、不正利用のリスクが低くなり安全性が高まっています。

2.0がリリースされるに伴い、これまで利用できていた3Dセキュア 1.0は廃止が決まりました。カードブランド各社の意向で2022年10月から2.0へ全面移行となります。これまでのバージョンはセキュリティ性が低い上、移行期間が過ぎた後は1.0での不正取引発生時のチャージバック補償がなくなるなど、取引のリスクが高まります。2.0に移行後は便利な本人認証に加えてチャージバック補償を受けられるため、早めに対応しましょう。

メール送信ドメイン認証

メール送信ドメイン認証とは、メール送信者のドメインが正規のものかを認証する仕組みで、SPF、DKIM、DMARCの認証方式があります。第三者が実在する人物や企業になりすましたメールを送り、それによって損害を被る事例が少なくありませんが、個人が送信者のドメインが正しいかを判別することは困難なため、導入されるようになりました。

前述のフィッシング詐欺のように、クレジットカードカード会社になりすましたメールをきっかけに、利用者がカードを不正利用されてしまうケースはよく知られています。たとえば、有効期限切れやカードが無効という旨のメールやSMSが利用者に送られ、慌てた利用者が偽のサイトに誘導されてパスワードや個人情報を入力し、その結果不正利用の被害に遭うといったものです。

こうした被害を防止するため、メール送信ドメイン認証の導入が有効です。なりすましかどうかを判定する技術によりメールの正当性が確認され、不正なメールはスパムとして隔離されたりブロックされたりします。

自社がメールの送信者にも受信者にもなりえるので、メール送信ドメイン認証については双方の対策が必要です。送信者として送信するメールの信頼性を高めることで、自社へのなりすましを防いで利用者をフィッシング詐欺から守り、社会的信用を高めることができます。一方受信者として、各認証をチェックする仕組みを導入することで、なりすましメールに騙されないようになるでしょう。

セキュリティ対策万全

「PCI DSS準拠クラウド環境提供サービス」

クレジットカード事業を運営していく上で極めて重要な仕組みが、セキュアな環境です。

個人情報や機密情報を取り扱うWebシステムのための高いセキュリティ対策を装備した環境構築には、エクサが手がけるサービス「PCIDSS準拠クラウド環境提供サービス」がおすすめです。

「PCIDSS準拠クラウド環境提供サービス」は、PCIDSSの準拠に求められるセキュアなクラウド環境をマネージドサービスを含めてご提供します。

PCI DSS準拠に必要なセキュリティ管理機能や運用サービスもセットで提供されるので、手軽にスピーディーに独自のサービスサイトを立ち上げることができます。

また、お客様のクラウドネイティブ化のご支援や、PCIDSS認証取得に向けたサポートもご提供可能です。

ぜひ、ご検討ください。

まとめ

ビジネスにインターネットが欠かせない現代では、企業は常にサイバー攻撃の脅威に晒されています。サイバー攻撃への対策を怠ると、経済的な損害や信用失墜、自社以外への被害拡大などの重大な問題が発生しかねません。

リスクを減らすためにも、ファイアウォールの活用やWebサイトの常時SSL化、ソフトウェアのアップデート、ログ管理など、基本的なセキュリティ対策を講じる必要があります。

クレジットカード情報を取り扱う場合は、PCI DSSバージョン4.0や3Dセキュア2.0への対応も必須です。後回しにすることなく進めていきましょう。

関連する記事

関連ソリューション

関連事例

お問い合わせ

CONTACT

Webからのお問い合わせ

エクサの最新情報と

セミナー案内を

お届けします