アクセス制御

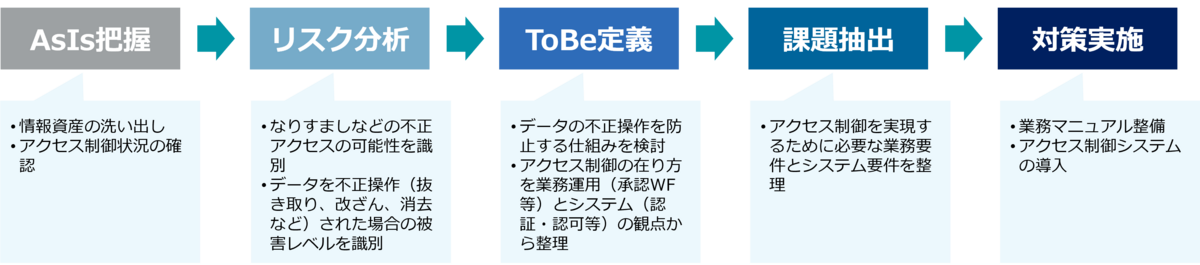

情報セキュリティのCIAは、アクセス制御の実現から始まります。

情報資産へのアクセスは、Need to Know/Need to Useの考え方に基づいて許可される必要があります。情報資産へのアクセス条件を定め、これを強制するアクセス制御の仕組み作りが重要です。ゼロトラストの観点でも、NIST SP800-207はアクセス制御に関する要求事項を豊富に含めています。

アクセス制御とは何か

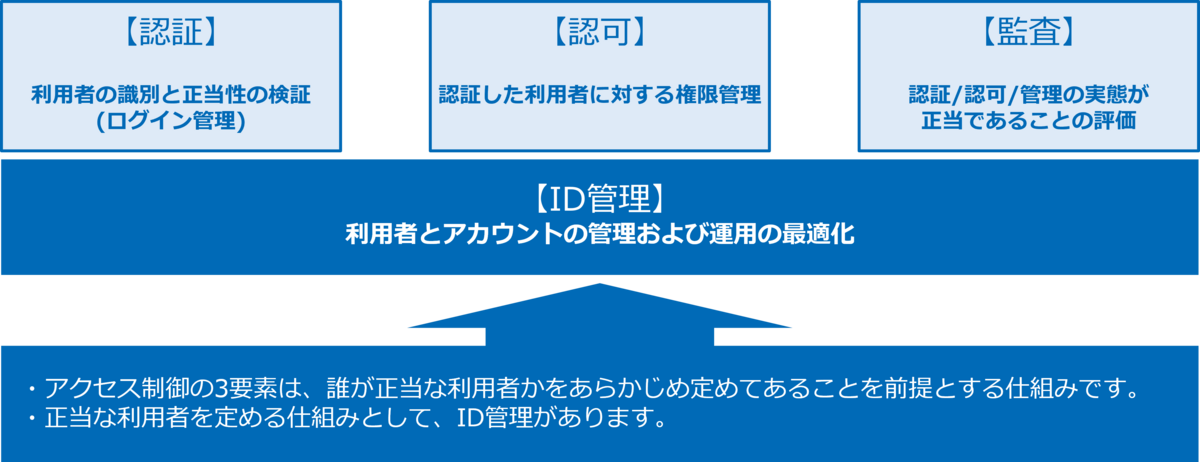

アクセス制御は、Need to Know/Need to Useを実現するものであり、「認証」「認可」「監査」の3要素で構成されます。

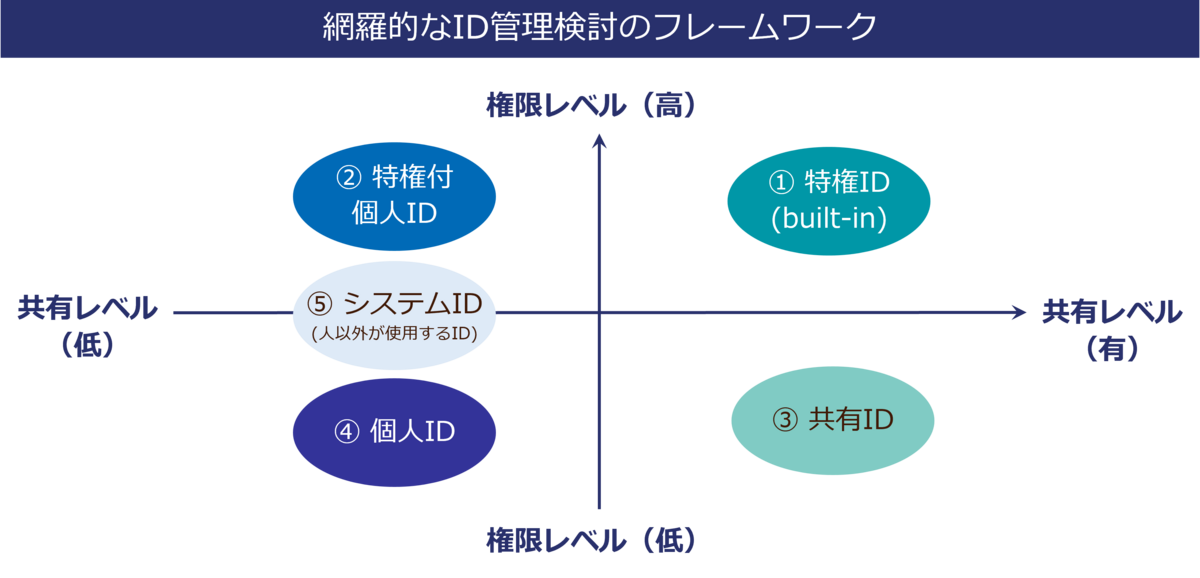

アクセス制御の対象ID

IDは共有の程度や権限の範囲によって分類することができます。ID管理の対象は、個人ID(通常のユーザID)、特権ID、共有ID、システムIDなどになります。

アクセス制御を実現する要素

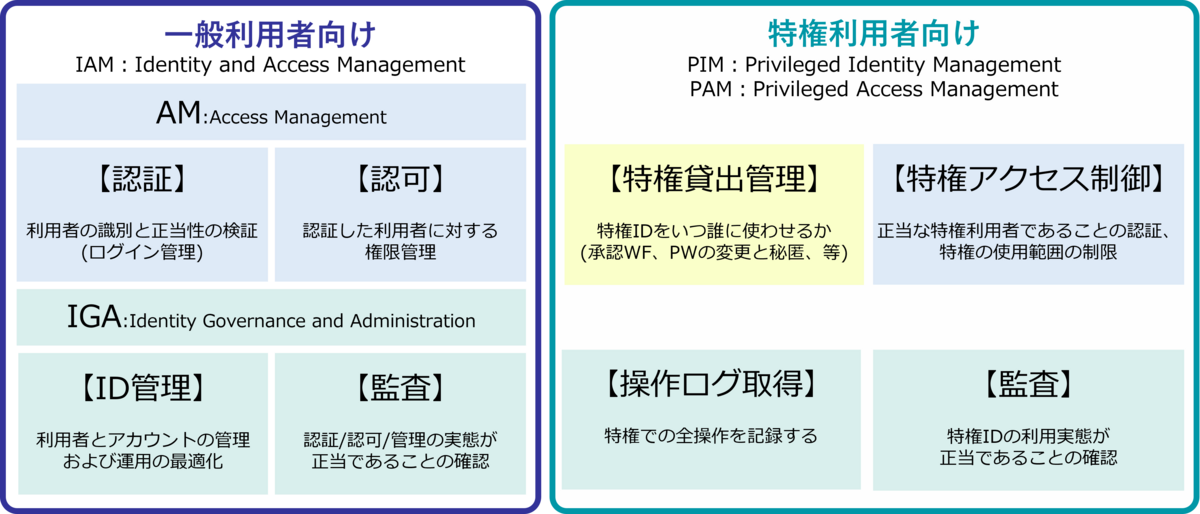

システム利用におけるアクセス制御の対象者は、一般利用者と特権利用者の大きく2つに分類できます。一般利用者のアクセス制御はIAM、特権利用者のアクセス制御はPIM(and/or PAM)で対応します。

アクセス制御モデルの例

ー個人用ID管理ー

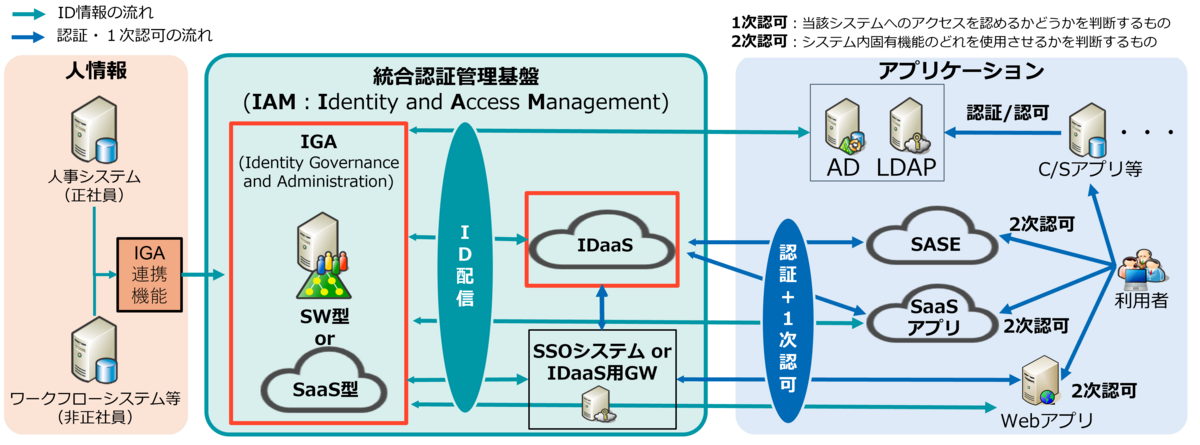

IAMは、正当な利用者に必要最小限の権限を付与してシステムを利用させるための仕組みです。IAMの起点は、誰がどのシステムをどう使えるかを定めることであり、IGAによって実装可能です。

- IGAは正当な利用者のみに必要なIDを付与し、不適切なIDや権限付与の検出・是正を支援する仕組みです。

IGA(Identity Governance and Administration):IDガバナンス(Need to Know/Useの統制)+ID管理(利用者とIDのライフサイクル管理+α) - IDaaSは、認証および(1次)認可機能を提供します。これは正当な利用者のIDのみが登録される前提で利用します。

アクセス制御モデルの例

ー特権ID管理ー

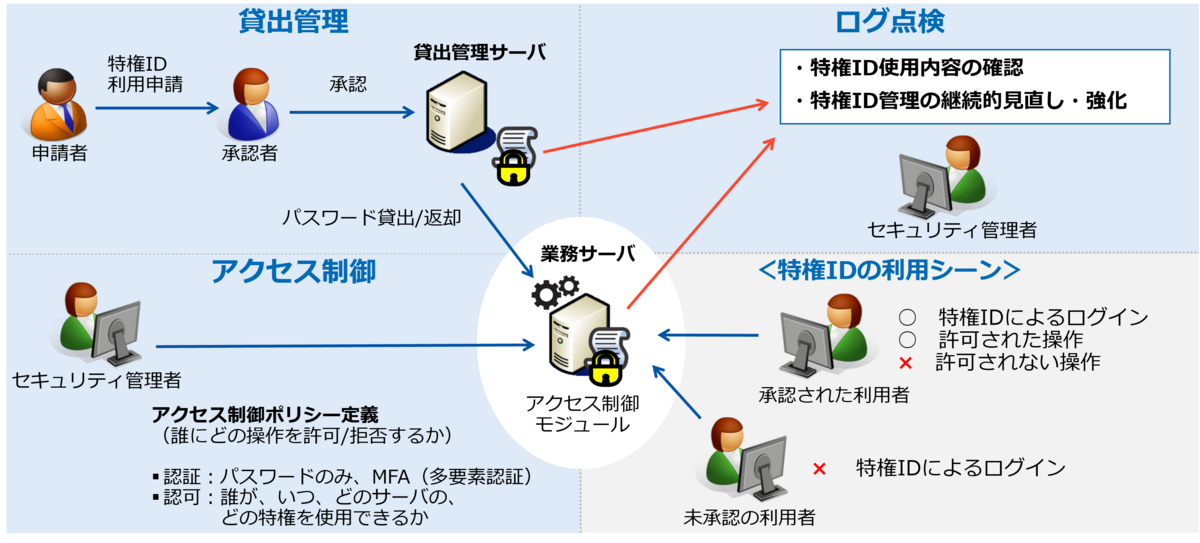

PIM(特権ID管理)の中心的な機能は、特権の貸出管理やアクセス制御です。ログを収集し特権IDの利用状況を提供するログ点検は、監査証跡などのための必須機能です。

このソリューションに関するお問い合わせ

関連情報

関連ソリューション

エクサを知る

お問い合わせ

CONTACT

Webからのお問い合わせ

エクサの最新情報と

セミナー案内を

お届けします